KONSEP KONFIGURASI NAT

salah satu implementasi NAT

Dalam

posting-an kali ini, kita akan berbagi ilmu mengenai salah satu langkah dalam

optimasi jaringan komputer, yaitu NAT atau Network Address Translation.

Pengenalan sederhananya, NAT merupakan salah satu cara yang cerdik untuk

menghemat pemakaian Ipv4 address public. Dengan NAT, maka

‘sebuah’ Ipv4 address public dapat ‘di sharing’ untuk

digunakan sejumlah komputer pada jaringan lokal atau LAN

Cara Kerja

NAT

Dalam

salah satu referensi yang saya baca, ada kalanya NAT disebut dengan Masquerading.

Dalam sistem Windows, NAT sering disebut dengan ICS atau Internet

Connection Sharing. Pada prinsipnya masih tetap sama kawan, semuanya bekerja dengan memanfaatkan

sebuah IP address public yang kemudian di-sharing untuk digunakan

bersama.

Dalam dunia per-NAT-an, ada dua

jenis yang bisa diterapkan dalam jaringan, diantaranya adalah:

>>

Statis

NAT statis

memetakan sebuah IP address private (lokal) sebuah IP address

public (internet). IP address public dan private dipetakan satu lawan satu. Dan

seringkali NAT statis ini digunakan untuk security dalam jaringan (firewalled).

>>

Dinamis

NAT

dinamis memetakan beberapa IP address private (lokal) ke

beberapa IP address public (internet). Ada dua jenis pemetaan ip address

private ini, jika beberapa IP address private dipetakan ke beberapa IP

address public disebut sebagai NAT Pool. Jika beberapa IP

address private dipetakan ke sebuah IP address public disebut sebagai NAT

Overload atau PAT, Port Address Translation. Nah, umumnya

NAT overload lebih banyak digunakan dalam penerapan jaringan karena dalam

menghemat pemakaian IP address public yang lebih mamadai.

Konfigurasi

NAT

Ada beberapa istilah spesifik dalam

mengkonfigursi NAT, yaitu

Inside Local – spesifik IP address yang ditugaskan

sebagai inside host dibelakang NAT-enabled device (biasanya

sebuah private address).

Inside Global – address yang

mengidenfikasikan sebuah inside-host ke outside-world (biasanya

sebuah public address). Pada dasarnya ini adalah public address yang

ditugaskna secara statis atau dinamis ke private host.

Outside Global – address yang

ditugaskan ke outside host (biasanya sebuah public address).

Outside Local – address yang

mengidentifikasikan outside host ke inside-network.

Kadang kala sama halnya dengan Outside Global tadi, namun berfungsi untuk

menerjemahkan outside ke inside address (dari public ke private).

Kita coba pahami konsep NAT melalui simulasi

sederhana berikut ini.

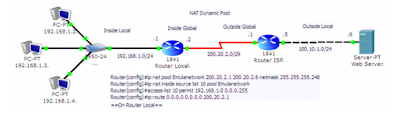

konfigurasi NAT dinamis

Pada gambar diatas, adalah contoh

skenario dalam penerapan NAT Dynamic pool. Perlu diketahui, dalam NAT

Dinamis, memungkinkan beberapa internal host mengakses internet dengan

menggunakan setiap host IP address public dalam rentang waktu ketika sesi itu

berlangsung. Atau dengan kata lain, ketika internal host berhenti mengirim dan

menerima paket dari internet, Timeout NAT router tersebut kan menghapus NAT

dinamis dari tabel NAT dan membuat IP addres public tersedia untuk internal

host selanjutnya.

Dari gambar tersebut, misalkan saja

dalam suatu perusahaan di berikan IP public kelas C subnet: 200.20.2.0/29

(255.255.255.248), yang akan ditranslasikan dalam IP address public (valid IP

address public usable) 200.20.2.1-200.20.2.6. Maka konfigurasi yang perlu

dilakukan di Router Lokal adalah:

//Konfigurasi

interface fastethernet yang terhubung ke LAN lokal (Inside Local)

Router(config)#int f0/0

Router(config)#ip nat inside

//Konfigurasi

interface serial yang terhubung ke IP publik (Inside Global)

Router(config)#int s0/0/0

Router(config)#ip nat outside

//Konfigurasi

NAT pada router lokal agar terhubung ke IP publik

// Ingat

konfigurasi NAT Dinamis adalah sebagai berikut

//ip nat

inside [poolname] [first range IP add public] [last rang IP

add public] netmask [subnetmask]

//ip nat

inside source list [num access-list] pool [poolname]

Router(config)#ip nat pool

Emulanetwork 200.20.2.1 200.20.2.6 netmask 255.255.255.248

Router(config)#ip nat inside source

list 10 pool Emulanetwork

Router(config)#access-list 10 permit

192.168.1.0 0.0.0.255

//Konfigurasi

route default ke Outside Global

Router(config)#ip route 0.0.0.0

0.0.0.0 200.20.2.1

Lakukan pengetesan konfigurasi dengan

:

Router#show ip nat translation *

Router#show ip nat statistics

konfigurasi NAT overload

NAT

Overload juga dikenal dengan PAT (Port Address Translation). Port

Address Translation (PAT) adalah suatu fitur dari jaringan perangkat yang

menerjemahkan TCP atau UDP, komunikasi yang dilakukan antara host pada jaringan

pribadi dan host pada jaringan. Hal ini memungkinkan satu publik alamat IP

untuk digunakan oleh banyak host di jaringan lokal. Dalam PAT, baik pengirim

pribadi IP dan nomor port diubah; perangkat PAT memilih nomor port yang akan

dilihat oleh host pada jaringan publik. Dalam hal ini, PAT beroperasi pada

layer 3 (jaringan) dan 4 (transportasi) dari model OSI , sedangkan NAT dasar

hanya beroperasi pada layer 3.

pada gambar diatas, kita bisa

memanfaatkan satu IP address public untuk banyak ip private. Sehingga

penggunaanya lebih dominan dibanding NAT yang lain, dimana IP public yang

disewa adalah 100.10.1.2/30

//Konfigurasi

interface fastethernet yang terhubung ke LAN lokal (Inside Local)

Router(config)#int f0/0

Router(config)#ip nat inside

//Konfigurasi

interface serial yang terhubung ke IP publik (Inside Global)

Router(config)#int s0/0/0

Router(config)#ip nat outside

//Konfigurasi

NAT pada router lokal agar terhubung ke IP publik

// Ingat

konfigurasi NAT Overload adalah sebagai berikut

//ip nat

inside source list [num access-list] interface [interface inside

global] overload

Router(config)#ip nat inside source

list 10 interface serial0/1/0 overload

Router(config)#access-list 10 permit

any

//Konfigurasi

route default ke Outside Global

Router(config)#ip route 0.0.0.0

0.0.0.0 100.10.1.1

Lakukan pengetesan konfigurasi

dengan :

Router#show ip nat translation *

Router#show ip nat statistics

Kesimpulan

Nah, setelah memahami bagaimana NAT

bekerja, ada beberapa kelebihan dan kekurangan yang bisa dijadikan pertimbangan

sebelum NAT diterapkan kawan, yaitu:

Keuntungan NAT

· 1. Menghemat pemakain IP address public

dan menghindari resiko duplikasi IP address

2. Dapat meningkatkan security karena

jaringan luar (outside) tidak dapat menembus jaringan lokal (inside) secara

langsung.

· 3. Memudahkan manajemen jaringan dari

proses pengalamatan ulang ketika berganti ISP.A

Kekurangan NAT

· 1. Ada aplikasi Internet yang tidak

dapat berjalan menggunakan NAT

· 2. Proses translasi dapat

menimbulkan delay switching

· 3. Menghilangkan kemampuan traceability

end-to-end IP.